Orionem sterował 12-letni procesor

11 grudnia 2014, 10:25Lotem Oriona, który w ubiegłym tygodniu ruszył w pierwszą podróż w przestrzeni kosmicznej, sterował 12-letni procesor i komputer, który daleki jest od najnowszych rozwiązań stosowanych w domowych pecetach. Lot przebiegł bardzo dobrze. Lepiej być nie mogło. A osiągnęliśmy to dzięki licznym testom. Umieściliśmy nasz system w odpowiednim środowisku i testowaliśmy go na wszystkie możliwe sposoby - mówi Matt Lemke, który był odpowiedzialny za awionikę, zasilanie i oprogramowanie Oriona

Coraz więcej szkodliwego kodu na Androida

3 lipca 2015, 11:12Android cieszy się olbrzymią popularnością nie tylko wśród użytkowników, ale też wśród cyberprzestępców. Eksperci z firmy G DATA informują, że samym tylko I kwartale bieżącego roku zidentyfikowali 440 000 nowych fragmentów złośliwego kodu skierowanego przeciwko Androidowi. To o 6,4% więcej niż kwartał wcześniej.

Pierwsze takie ransomware

9 marca 2016, 07:17Eksperci z Palo Alto Networks odkryli pierwsze ransomware, które z powodzeniem atakuje użytkowników systemu OS X. Szkodliwe oprogramowanie o nazwie KeRanger zainfekowało popularnego klienta sieci BitTorrent, program Transmission

BlackBerry kończy produkcję sprzętu

5 października 2016, 11:18Kanadyjska firma BlackBerry zapowiedziała zakończenie swojej 20-letniej przygody ze sprzętem. Przedsiębiorstwo będzie zlecało firmie zewnętrznej produkcję swoich urządzeń, a samo skupi się na rozwoju oprogramowania

Chrome z wbudowanym adblockerem już dostępny

2 sierpnia 2017, 05:18Najnowsza wczesna wersja beta przeglądarki Chrome dla Androida ma wbudowane domyślnie uruchomione oprogramowanie blokujące reklamy. Nowy mechanizm może być początkiem realizacji zapowiedzi Google'a o wprowadzeniu do przeglądarki domyślnego adblockera

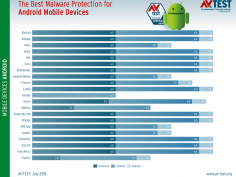

Skaner Google'a słabo chroni Androida

22 sierpnia 2018, 05:33Po raz szósty z rzędu Google'owski skaner antywirusowy Google Play Protect okazał się najgorszym spośród testowanych narzędzi do zabezpieczania Androida. Specjaliści z AV-Test przetestowali 21 skanerów antywirusowych.

Miłośnicy gier w niebezpieczeńtwie. Liczne dziury w sterownikach Nvidii

4 marca 2020, 13:15W sterownikach graficznych Nvidii znaleziono liczne dziury, które umożliwiają przeprowadzenie DoS (denial of service), wykonanie złośliwego kodu oraz inne rodzaje ataków. Nvidia wydala już odpowiednie poprawki, które należy jak najszybciej zainstalować.

Google chce wykorzystać nasze smartfony do badania jonosfery i udoskonalenia GPS

28 listopada 2024, 09:35Naukowcy z Google Research proponują, by wykorzystać miliony smartfonów używanych z systemem Android do badania w czasie rzeczywistym zmian w jonosferze i poprawienia tym samym dokładności systemów nawigacji satelitarnej. Zamiast postrzegać jonosferę jako obszar, który zaburza GPS, możemy odwrócić sytuację i wykorzystać odbiorniki GPS jako urządzenia do badania jonosfery. Łącząc dane z czujników milionów telefonów stworzyliśmy szczegółowy obraz jonosfery, którego w inny sposób nie można uzyskać, stwierdził Brian Williams i jego koledzy.

Myszka pomaga przewijać dokumenty

25 sierpnia 2006, 12:16W ofercie Logitecha znalazła się laserowa bezprzewodowa myszka komputerowa skierowana do osób, które muszą zapoznawać się w pracy z bardzo długimi dokumentami. Kosztująca 100 dolarów MX Revolution została wyposażono mechanizm przełączania trybu pracy kółka przewijającego, który ułatwia pracę z takimi właśnie dokumentami.

Wielomilionowe odszkodowanie dla Microsoftu

20 grudnia 2006, 12:12Microsoft poinformował o zawarciu wielomilionowej ugody z firmą, której partner nielegalnie kopiował oprogramowanie koncernu Gatesa. Przedsiębiorstwo MPO Group zajmuje się tłoczeniem na zlecenie nośników firm produkujących programy komputerowe.